Как я перестал бояться и полюбил «кибероружие ФСБ»

Оружие для атак на умные дома как орудие распила

18 марта группа хактивистов Digital Revolution опубликовала документы, якобы доказывающие, что «кремлевские прихвостни взламывают наши компы и шпионят за нами». Делают это при помощи системы «Фронтон», разработанной по заказу ФСБ. СМИ называли систему «кибероружием, способным отключить интернет в небольшой стране». Корреспондент Daily Storm совместно с профессиональными хакерами проанализировал слитый архив документов и пришел к выводу, что «Фронтон» оружием назвать нельзя. Но система способна подготовить плацдарм для будущих хакерских атак, правда, качество «плацдарма» вызывает вопросы. О том, что представляет из себя «кибероружие ФСБ», — в исследовании Daily Storm.

Кто такие Digital Revolution?

О хактивистах из Digital Revolution, основной лозунг которых «Дальше действовать будем мы», мир узнал не так давно. Они прославились тем, что в декабре 2018 года взломали главную страницу сайта «фээсбэшного» НИИ «Квант».

«Мы — @D1G1R3V. Мы — лицо Цифровой Революции. Мы везде, и нас много. Мы не будем больше терпеть эти обиды. Время для Digital Resistance закончилось. Настало время Digital Revolution», — с таким манифестом в Twitter выступили хактивисты незадолго до того, как выбросили в Сеть файлы, якобы украденные с серверов «Кванта». В обнародованных документах содержались данные о разработке НИИ — системы для мониторинга общественного мнения в социальных сетях.

Спустя несколько месяцев Digital Revolution слили документы фирмы, «продавшей нас фээсбэшникам» — ООО «0ДТ» («Зироудэй Технолоджис»). Эта компания пыталась продать свою версию СОРМ (системы для оперативно-разыскных мероприятий) и другие системы по сбору и хранению информации о пользователях подрядчикам из числа силовиков. Правда, тщетно. Контрактов с ней тогда заключено не было.

Последний заметный слив Digital Revolution (не считая 18 марта) произошел летом 2019 года, когда хактивисты из группы 0V1ru$ поделились с ними документами с сервера IT-компании «Сайтек» — возможного поставщика оборудования и решений для ФСБ, МВД и ФСО. За деньги силовиков «Сайтек» якобы планировал собирать информацию о пользователях Tor-сетей и идентифицировать их. Правда, в профессиональной среде взломщиков над «масштабом» слива посмеивались. И некоторые журналисты, например колумнист «Новой» Сергей Голубицкий, были с ними солидарны:

«Назвать «компроматом» огромный ворох маркетинговых наработок, платежных ведомостей и корпоративной почты, не защищенной никакими грифами секретности, можно только с одной целью — одурачить тех, кто априори готов потреблять пропагандистское сусло без разбора».

После публикации документов «Сайтека» аккаунты Digital Revolution замолчали более чем на полгода. И вот — новый слив.

Содержание слива

Архив, описывающий «кибероружие ФСБ», состоит из 22 файлов. 11 из них — это технические документы, четыре — фрагменты программного кода, шесть — схемы и последний файл — своего рода текстовая презентация.

Именно на ней сфокусировали свое внимание журналисты, описывавшие слив Digital Revolution. Это наиболее простой для понимания документ, в то время как остальные файлы — скорее сырая техническая документация, в которой надо долго и мучительно копаться.

Главная проблема презентации (она называется «Ботнеты интернета вещей») в том, что непосредственно к «Фронтону» она не имеет отношения. Однако многие СМИ, писавшие о новой порции секретной информации, добытой Digital Revolution, совместили в своих статьях данные из презентации с крупицами реальных характеристик и возможностей «Фронтона».

Как «Фронтон» преподнесли в СМИ

Русская служба Би-би-си была первым СМИ, кто по горячим следам проанализировал слитый массив документов. Остальные издания дали эту новость со ссылкой на Би-би-си.

«Фронтон» в их интерпретации — это оружие, позволяющее организовывать кибератаки, используя устройства интернета вещей (IoT). С ее помощью можно заражать устройства (от цифровых ассистентов до целых «умных» домов), объединять их в Сеть (так называемые ботнеты — сети, в которые могут входить сотни тысяч ботов) и «обваливать» сервера, отвечающие за устойчивость работы крупнейших интернет-сервисов и интернета целых стран.

Правильный ботнет включает в себя не просто случайные устройства из умного дома, вроде чайника или тостера. Он должен состоять из тех машин, которые пропускают через себя много тяжелого трафика, вроде IP-камер и цифровых видеорекордеров. Собранный на 95% из них, ботнет способен проводить успешные DDoS-атаки

В своем Twitter Digital Revolution писали, что «Фронтоны» можно использовать для «шпионажа за всем миром», видимо, исходя из того, что основные объекты кибератак — цифровые камеры.

Журналисты вслед за ними высказали предположение, что «Фронтон» позволяет «обваливать» сервера, отвечающие за устойчивость работы крупных интернет-сервисов и интернета целых государств. Тут СМИ ссылались на материалы из презентации «Ботнеты интернета вещей».

В ней есть ссылка на опыт Mirai. Это самая крупная сеть зараженных устройств интернета вещей. В нее входило 600 тысяч ботов. Создать ее получилось благодаря тому, что пользователи не меняли стандартные пароли для администратора на умных устройствах. В 2016 году из-за работы Mirai проблемы с доступом возникли у Twitter, PayPal, SoundCloud и множества других известных сервисов.

В самом конце документа «Ботнеты интернета вещей» написано: «Мощная атака нескольких сотен тысяч машин способна сделать сайты социальных сетей, файлообменников недоступными в течение нескольких часов. Атака на национальные DNS-сервера может сделать недоступным интернет в течение нескольких часов в небольшой стране».

О том, что презентация — это самостоятельной документ, непосредственно к «Фронтону» не имеющий отношения, говорит тот факт, что Mirai упоминается только в ней, а в остальных документах про этот ботнет нет ни слова. Обратная ситуация и с самим «Фронтоном». В документе «Ботнеты интернета вещей» это название не встречается.

В слитой группой Digital Revolution документации, скриншотах и в коде к «Фронтону» — также нигде нет упоминаний атак типа «отказ в обслуживании» (Denial of Service, DoS). О такого рода атаках говорится только в «Ботнетах интернета вещей».

В теории «Фронтон» может получить доступ к IP-камерам. Однако, судя по технической документации, обкатывать взломы должны были только на одноплатном микрокомпьютере (они используются в умных домах, а по производительности не сильнее простенькой приставки) и Wi-Fi-роутерах:

Группа хактивистов Digital Revolution в сопроводительном сообщении к сливу писала, что «кремлевские прихвостни взламывают наши компы». О взломе непосредственно персональных компьютеров в технических документах ничего не сказано.

Журналисты, ссылаясь на данные Digital Revolution, также писали, что существуют разные версии «кибероружия»: «Фронтон», «Фронтон-3Д» и «Фронтон-18». На самом деле все несколько прозаичнее:

— «Фронтон-18» — это короткое наименование опытно-конструкторской работы (ОКР), то есть технического задания всего проекта «Фронтон».

— «Фронтон-3Д» — это название составной части ОКР (СЧ ОКР), то есть отдельного куска проекта.

— «Фронтон» — это «кибероружие», которое должно появиться после окончания ОКР.

Что реально умеет «Фронтон»?

Судить о возможностях «Фронтона» по презентации некорректно, но и слитая техническая документация не дает надежных ответов. Дело в том, что она, скорее всего, относится к начальному периоду разработки.

В «сливе» вообще нет отсканированных документов с подписями и печатями, и поэтому непонятно, какая часть запланированных работ была реально проведена. В названии некоторых документов из архива Digital Revolution встречается слово «пример»: «Акт_оценки_НИОКР_ЗД_пример.doc». По сути, это шаблон, и насколько актуальная информация в нем содержится — неизвестно.

Судя по техническому заданию, «Фронтон» должен получать привилегированный доступ к хостам с «использованием уязвимостей», но далее по тексту объясняется, что доступ получается с помощью брутфорса (это метод угадывания пароля путем полного перебора вариантов). Само использования этой формулировки — грубая ошибка, так как брутфорс — не «уязвимость», а метод атаки. Причем самый банальный и распространенный.

На то, что архив состоит из «сырых» документов, указывает и содержимое файла «Проблемы_ZD.doc». Описанная в нем проблема — «при нажатии на заголовок столбца сервера нагружаются четыре ядра на 100%, против 20-40% в спокойном состоянии» — слишком серьезная, чтобы появляться на финальной стадии работ.

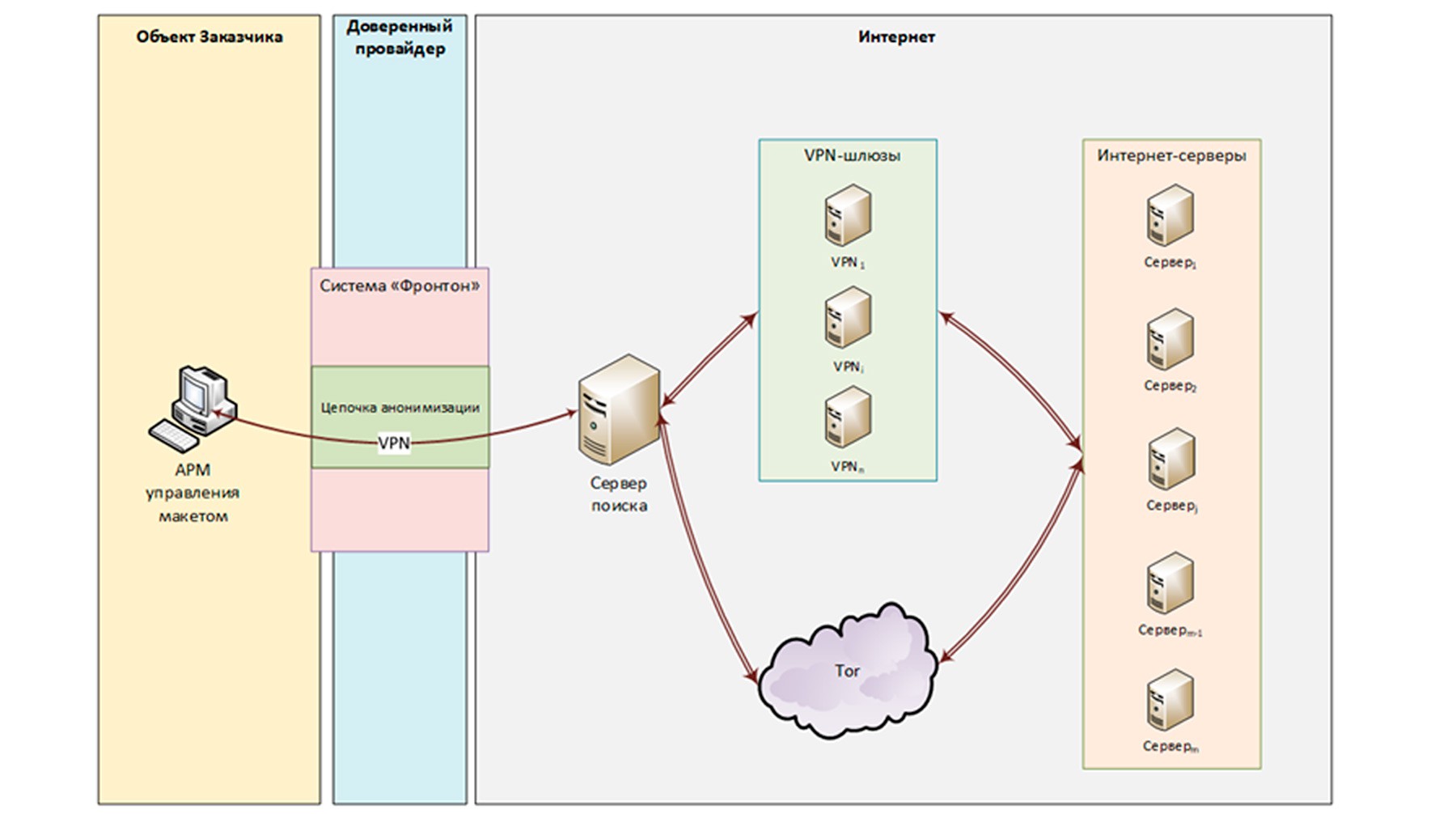

С большой долей уверенности можно говорить об общей конструкции «Фронтона» — система состоит из:

— автоматизированного рабочего места (АРМ);

— сервера с развернутым специальным программным обеспечением (СПО «Поиск»);

— VPN-туннеля (защищенного соединения) к этому серверу.

С помощью этого ПО можно сканировать интернет и атаковать найденные устройства, собирая взломанные умные устройства в цепочки для анонимизации (путем установки на них своей конфигурации VPN).

На выходе ФСБ (или любой другой гипотетический пользователь системы «Фронтон») получает собственную сеть, подобную популярной сети Tor: с использованием цепочек хостов и защищенного соединения.

Особенности «Фронтона»

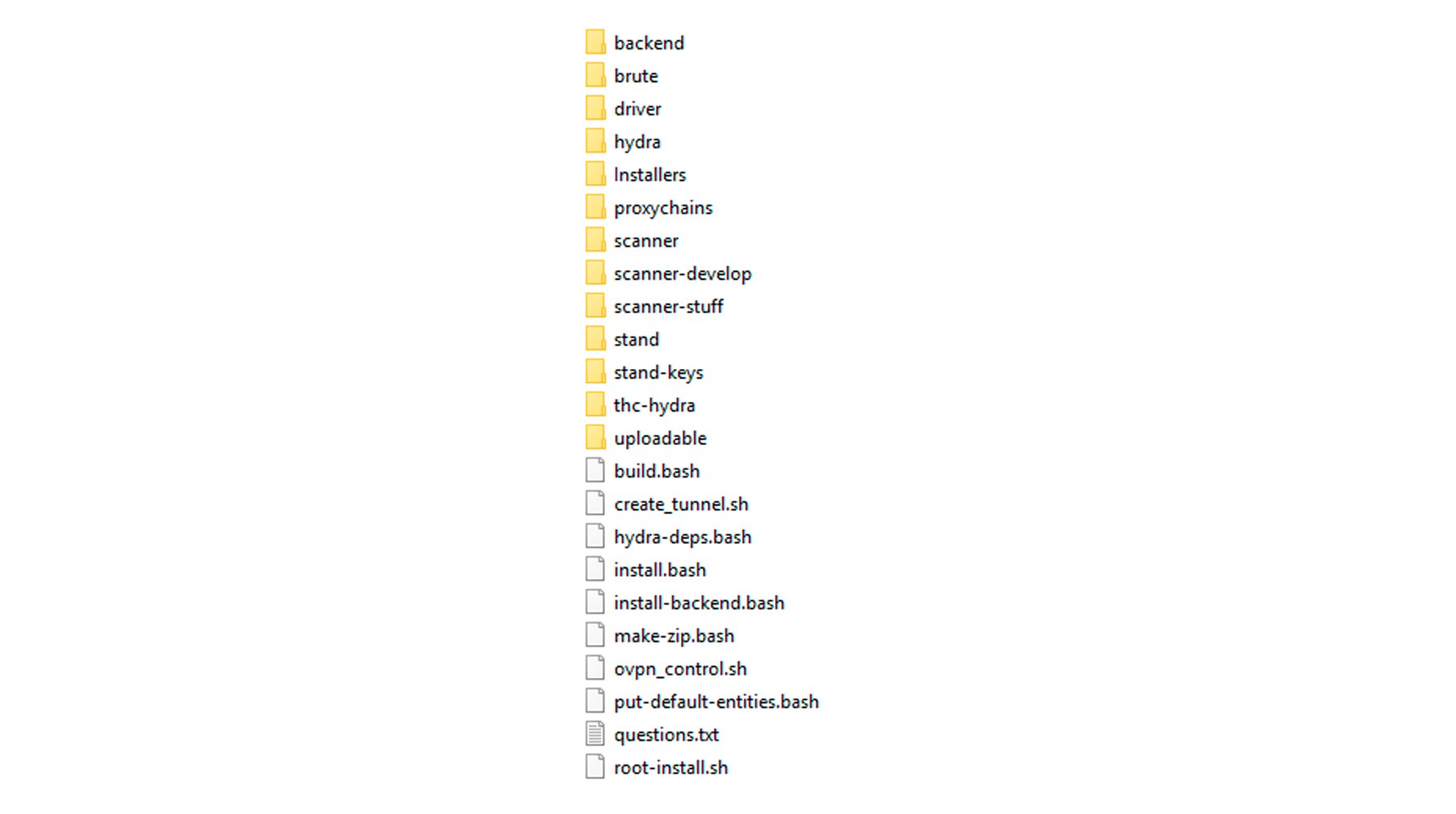

На скриншотах с исходным кодом из архива Digital Revolution (мы упоминали о них в начале) по-настоящему интересной информации немного. Это код кнопок и выпадающих списков веб-интерфейса на языке JavaScript.

Правда, один скрин чуть занимательнее. Он содержит так называемый bash-скрипт для установки, запуска и конфигурации на взломанном устройстве VPN.

«Конечно, такая шляпа в теории может «залететь» на критическую инфраструктуру. Но, как известно, критическая инфраструктура всегда должна быть изолированной», — так описывает скрипт один из хакеров, участвующих в изучении архивов.

На другом скриншоте — изображение папок с упоминанием брутфорса (полный перебор паролей) и hydra. Речь не о магазине наркотиков, в данном случае hydra — это известный с 2001 года инструмент с открытым исходным кодом для брутфорса. Ничего кардинально нового в этом отношении «Фронтон» не привносит.

Папки с именами scanner предположительно являются модулями для сканирования IP-адресов. Подобные модули были как раз в Mirai, но они существуют и во многих проектах с открытым исходным кодом.

Отдельные вопросы вызывает реализация СПО «Поиск». Исходников готового решения в слитом архиве не оказалось, но по документации видно, что оно собрано из модулей, аналоги которых можно найти в интернете в открытом доступе.

«Фактически чуваки брутфорсят протокол ssh (сетевой протокол, который дает возможность шифрования передаваемых данных и паролей) при помощи hydra через Tor/VPN. Эту ***** один человек с прямыми руками может за один рабочий день сделать», — так один из хакеров, участвующих в исследовании, прокомментировал эту реализацию.

Другой специалист в сфере информационной безопасности заметил:

«Предлагаемое решение неэффективно. Нормальные ботнеты сбрутфорсят все пароли до того, как hydra просканирует хоть сколько-нибудь значимое количество хостов. Подобная производительность СПО «Поиск» не выдержит конкуренции с реальными ботнетами. Hydra сильно палится, и ее легко заблокировать».

«Тут скорее вопрос распила», — укрепил сомнения другой хакер, также участвующий в исследовании, отвечая на вопрос, если проект все-таки был воплощен (гипотетически), рационально ли были потрачены выделенные государством средства.

Исходники