Сколько зарабатывают Petya и его друзья

Как разбогатеть на вирусных атаках, разбираемся в материале Daily Storm

В последнее время хакерские атаки набирают определенную частоту, все чаще большие корпорации и обычные пользователи становятся жертвами действий злоумышленников. Очередная волна настигла пользователей по всему миру 27 июня 2017 года. На этот раз юзеров застал врасплох вирус с ласковым названием Petya, который нанес ощутимый ущерб более чем 20 странам. Цели злоумышленников различны, но, как правило, за ними кроется жажда наживы. Журналист Daily Storm решил разобраться в индустрии хакинга и в том, сколько можно на этом заработать.

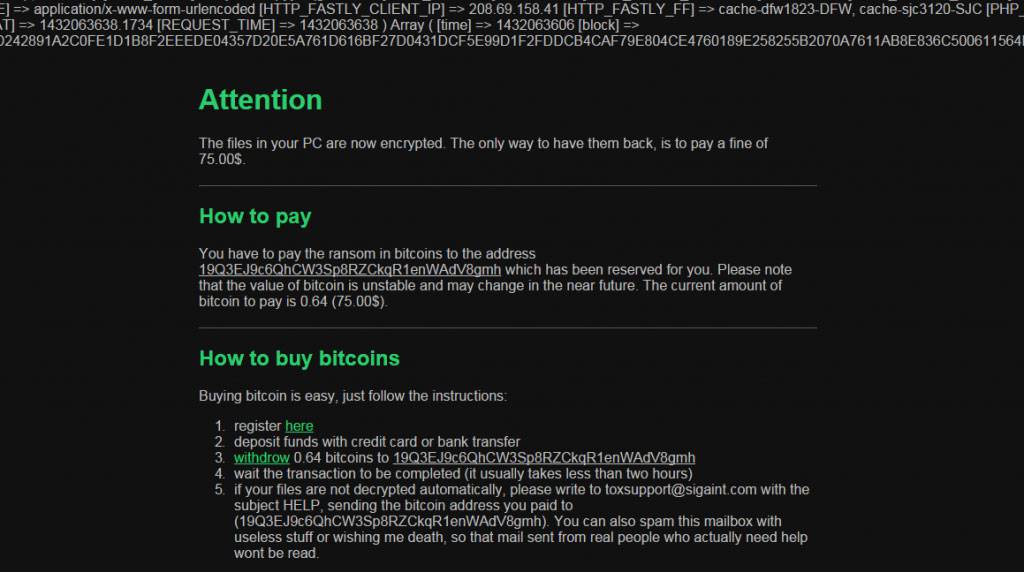

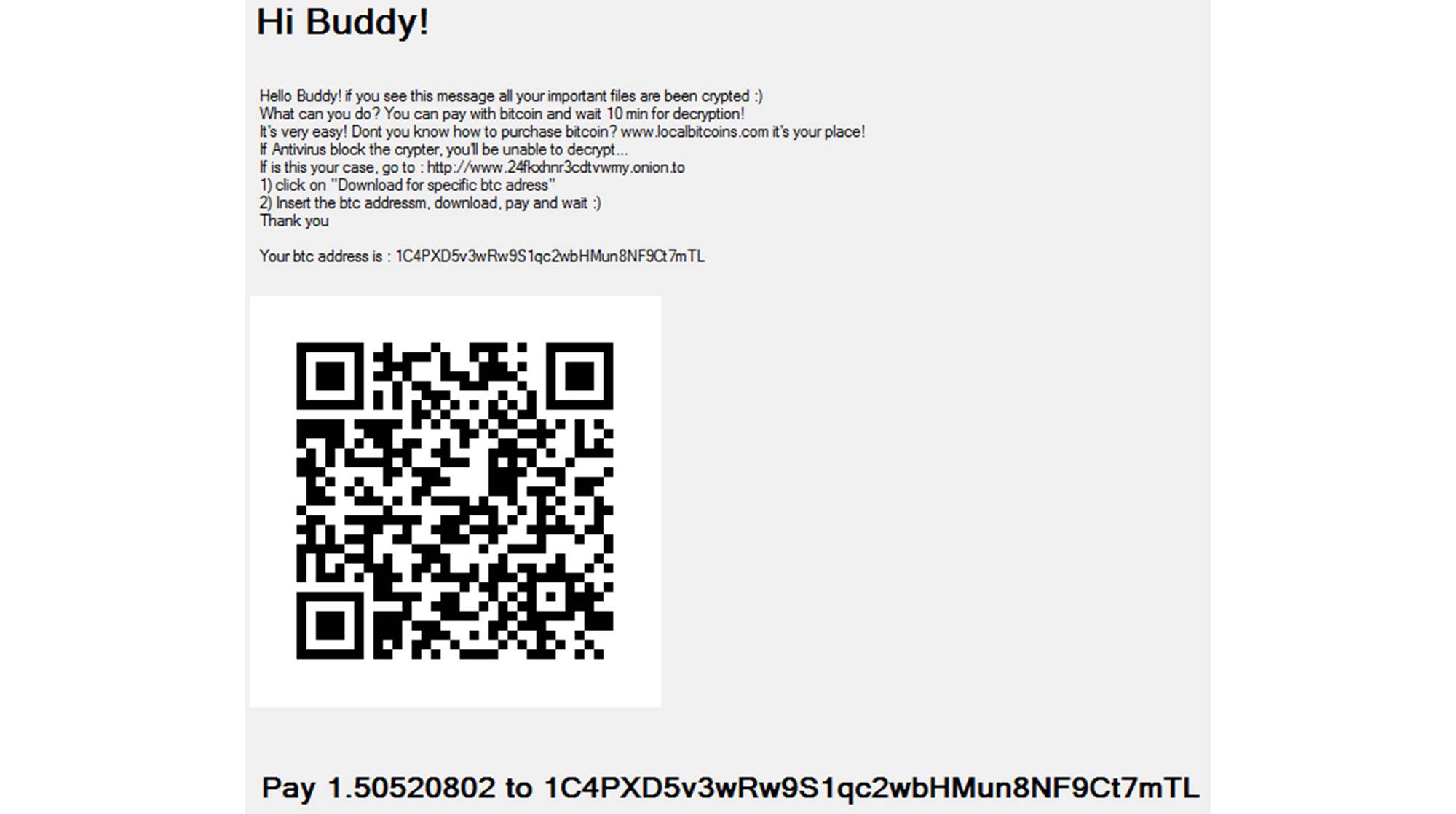

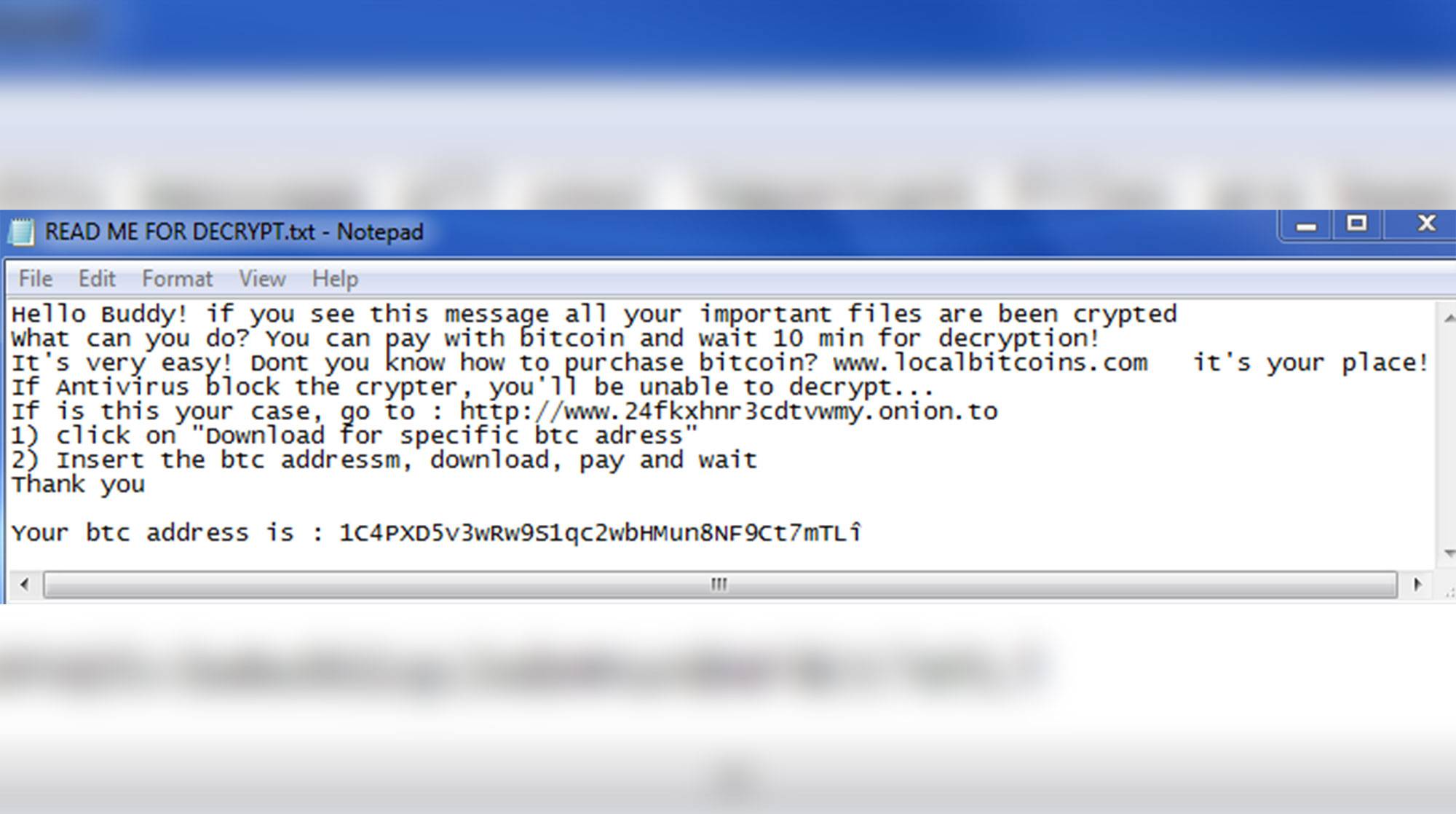

Современный рынок предлагает огромный ассортимент вирусного программного обеспечения. Наиболее популярными продуктами являются криптолокеры (CryptoLocker). Механизм работы зловреда прост: он проникает в ваш компьютер, после чего шифрует данные, а за расшифровку требует выкуп в криптовалюте, которую крайне сложно отследить, в основном используется биткойны. Размер же такого выкупа устанавливается злоумышленником и может достигать миллионов. Так, 14 июня 2017 года южнокорейская компания Nayana согласилась внести выкуп в размере 1,1 миллиона долларов для разблокировки 150 серверов.

Но как же ловят такие локеры пользователи? Ключевым в работе злоумышленников является метод социальной инженерии. Он основан на использовании человеческих слабостей и является очень эффективным. Создатели вредоносных программ убеждают пользователей запустить инфицированный файл на компьютере при помощи различных уловок. Подробно о социальной инженерии рассказывает в своей статье «Лаборатория Касперского».

Зачастую вирусы скрываются в письмах, а в последнее время зловреды маскируются под резюме. При открытии файла запускается исполняемый файл; собственно, после того, как пользователь разрешает использование программы, начинается шифрование. Проблема в том, что адреса почты отделов кадров компаний, как правило, находятся в открытом доступе, и злоумышленники просто рассылают резюме, которые кадровики просматривают тысячами. А эти зловреды не распознаются антивирусами, потому что вирусами как таковыми не являются: это просто скрипты (коды), которые запускают свободно распространяемый шифровальщик и шифруют все, до чего только доберутся. А в отделах кадров сидят далеко не бородатые сисадмины, а простые офисные работники, которые кроме браузера и MS Office в основном ничем не пользуются.

Но вернемся к деньгам. Сколько же стоят подобные вирусы и можно ли их купить в принципе? Конечно же, можно: площадки для покупки и продажи вредоносного ПО располагаются в Даркнете (DarkNet), который Государственная дума активно пытается прикрыть.

В Даркнете представлен широкий спектр таких вирусов. Любой желающий может выбрать вирус по вкусу, исходя из своего бюджета и целей. Если говорить про суммы, то они могут варьироваться.

Начнем с более бюджетных версий вредоносного ПО, а если быть точнее, то с целого сервиса, который построен на получении прибыли со зловредов. Речь идет о проекте Tох — сервис предлагает желающим анонимно поучаствовать в вымогательстве за процент от прибыли.

Сайт требует простейшей регистрации, без ввода электронной почты. После регистрации пользователю предлагается персонализированная версия вируса. Дело остается за малым: необходимо просто распространить зловред. Вирус будет требовать с жертвы установленную вами сумму. Полученные деньги будут перечисляться на счет сервиса, а вам будет доставаться 70% от «заработанной» суммы в биткойнах. К примеру, при ставке в 100 долларов участник получает 70. «Ну разве это несправедливо?», — говорят в одном из своих сообщений создатели ресурса.

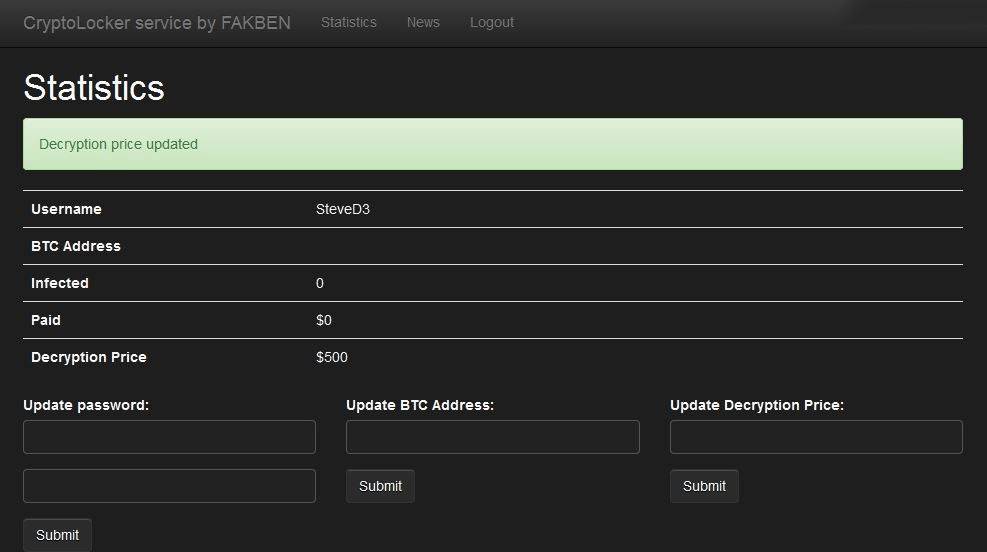

Недалеко ушла команда FAKBEN. На своей платформе она предлагает клиентам приобрести ключ к криптолокеру за 50 долларов. Сумму выкупа для потерпевшего хозяин ключа определяет сам, в среднем она составляет порядка 300 долларов, а это значит, что у клиентов FAKBEN есть возможность получить шестикратную прибыль лишь с одного компьютера.

Продолжаем искать более выгодные предложения на просторах «темного интернета» и находим целый комплект вредоносных программ DIY, который поможет собрать свой собственный криптолокер всего за 100 долларов. На самом же деле правдоподобность такого предложения вызывает сомнения. В описании товара сказано, что при помощи комплекта можно собрать локер с методом шифрования RSA, а таким шифрованием пользовался во время своей атаки вирус WannaCry, который смог выманить порядка 100 тысяч долларов. А в связи со сбоями в работе крупнейших корпораций, учреждений и предприятий по всему миру ущерб достиг порядка миллиарда долларов.

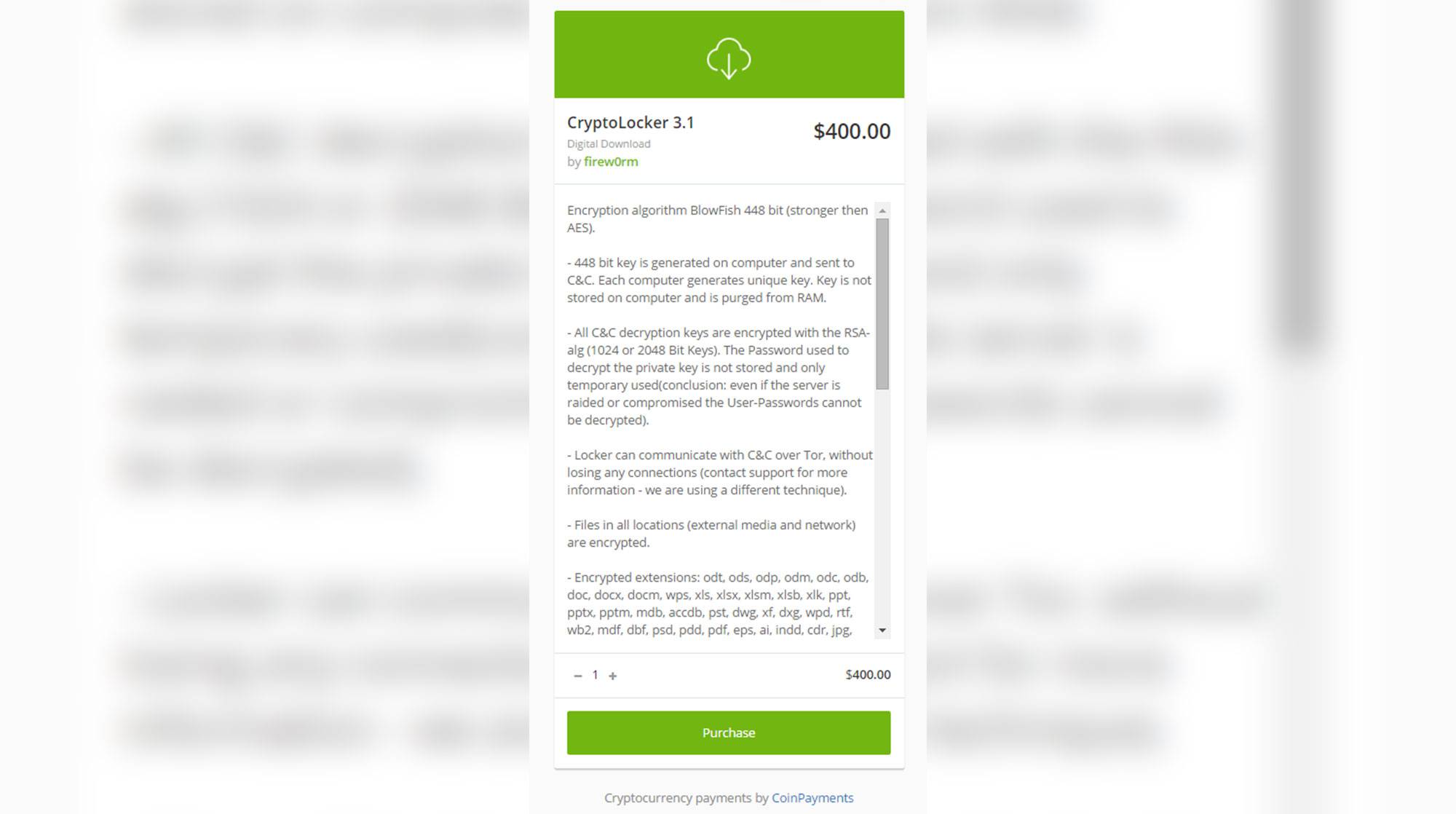

Далее идут более серьезные предложения, с ценниками на порядок выше. В 2015 году румынская компания BitDefender обнаружила объявление о продаже криптолокера за три тысячи долларов, включая исходный код; иными словами, вирус продавался не частью, а целиком, собственно, покупатель мог вносить изменения во зловред. Также дополнительно можно было приобрести наборы по восемь ключей, которые используются для выкупа и расшифровки данных на компьютере. Стоимость комплекта – 400 долларов.

Теперь давайте обратимся к цифрам и посчитаем окупаемость ПО. Цена вируса — три тысячи долларов. Предположим, что мы установим размер выкупа 300 долларов и имеем 24 ключа (три комплекта) для разблокировки. Следовательно, при вложении 4,2 тысячи долларов на ключи и вирус мы получаем 7,2 тысячи с учетом 24 разблокировок, а это значит, что наша прибыль составит три тысячи долларов. Неплохая сумма, учитывая, что ее можно получить, лежа на диване. Если сравнивать с глобальными атаками весны-лета 2017 года, то такие предложения имеют хорошую перспективу. Так, для сравнения, вирус Petya смог получить 46 выкупов и 3,99 биткойнов на кошелек, что по текущему курсу составляет около 600 тысяч рублей.

Но подобные суммы кажутся смехотворными, если говорить про целые хакерские организации, которые занимаются созданием вредоносного ПО в промышленных масштабах. Речь пойдет о группировке The Shadow Brokers.

В середине августа 2016 года именно эта хакерская группа заявила, что им удалось взломать своих конкурентов Equation Group, компанию, которая непосредственно связана с Агентством национальной безопасности США (АНБ), и похитить у них кибероружие. О достоверности украденных у АНБ файлов говорили многие эксперты. В том числе «Лаборатория Касперского», которая первая отследила деятельность Equation Group, — об этом было сказано 13 августа 2016 года на официальном сайте лаборатории.

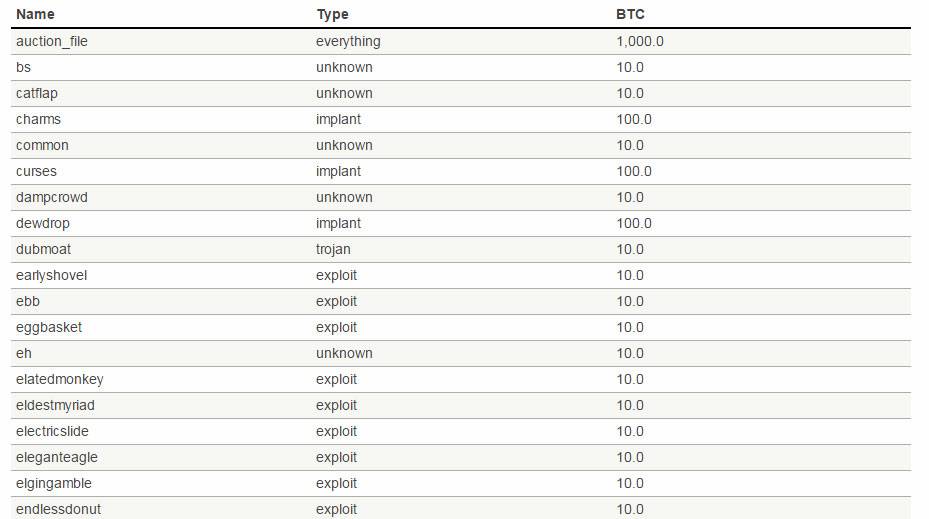

Хакеры попробовали продать эксплойты (коды или их фрагменты, применяемые для атаки на компьютер) на аукционе, за материалы они планировали выручить порядка миллиона долларов. Но это не вызвало особого ажиотажа, и аукцион отменили в конце октября 2016 года.

В декабре 2016-го на платформе ZeroNet хакеры попытались продать файлы с украденной информацией поштучно. Стоимость — от одного до 100 биткойнов (от 2,6 тысячи до 260 тысяч долларов по текущему курсу), также можно было приобрести весь набор сразу по фиксированной цене — одна тысяча биткойнов (2,6 миллиона долларов). Но и тут, видимо, желающих не нашлось, и часть файлов слили бесплатно.

Однако на этом ребята из The Shadow Brokers не остановились. После успеха вируса WannaCry они предпринимают очередную попытку монетизации своего труда. 30 мая появилось объявление об открытии ежемесячной подписки на различный софт из архива того же самого АНБ. Стоимость – 25 тысяч долларов в месяц. Всем желающим предлагают подписаться на сервис группы, переведя 100 ZEC (Zcash) на определенный кошелек и указав E-mail-адрес для доставки контента (сделать это надо было не позднее 30 июня 2017 года — увы, приобрести уже не успеете).

Эксперты из компании Zerodium считают, что стоимость подобных файлов оправдана и действительно равна тем суммам, которые запрашивают хакеры, а их содержание представляет серьезную опасность для компаний, связанных с IT-индустрией.

Чем же объясняется такой всплеск активности вирусов? Некоторые эксперты связывают его со сливами WikiLeaks. Последняя публикация датируется 7 марта 2017 года. Организация опубликовала порядка 7,5 тысячи эксплойтов, вирусов и прочего ПО, которым пользовались спецслужбы. Отсюда и возникают угрозы типа WannaCry и Petya. Но главное, что такая деятельность приносит неплохую прибыль злоумышленникам. А это значит, что несмотря на активную борьба с вирусами, а также сервисами, которые предоставляют такие услуги, спрос на вредоносное ПО будет устойчивым.

Коллаж © Daily Storm. Фото: © GLOBAL LOOK press/Nikolay Gyngazov